Hinweis: Dieser Artikel ist älter als 3 Jahre

Inhalte, Quelltexte oder Links können zwischenzeitlich überholt sein.

16. Oktober 2020, 10:04Lesezeit: ca. 7 Min

Homeoffice Arbeitsplätze - Teil III

Teil III - Projektmanagment

Im dritten und letzten Teil meiner kleinen Blog-Serie geht es um Planung und Ausführung. Wir kommen dabei zwangsläufig in Berührung mit dem Projektmanagement und anderen mitschwingenden Rahmenbedingungen. Mein Versprechen aus dem ersten Teil löse ich ein und zeige zum Schluss eine Blaupause zur Risikoermittlung.

Ich wünsche viel Spaß beim Lesen! Es gilt wie immer der Disclaimer: Alles ohne Anspruch auf Vollständigkeit und Allgemeingültigkeit. Your milage may vary!

Digitalisierungsprojekte ohne IT-Abteilung

Wo anklopfen wenn es um ein Homeoffice geht? In der IT-Abteilung?

Bloß nicht! Was ist von jemanden zu erwarten, der sich nur im Hamsterrad des Alltags dreht, ohne Erfahrung jenseits des eigenen Horizonts? Mit solchen Sätzen mache ich mir keine Freunde. Ich formuliere neu:

Wo dürfen hochqualifizierte, teure Softwareentwickler, Admins oder Fachinformatiker an mindestens einem Arbeitstag in der Woche ohne Kosten- und Zeitdruck und ohne erkennbaren Bezug zum Unternehmen mit der Technik frei herumspielen und experimentieren?

Die Studie “Erfolgskriterien betrieblicher Digitalisierung”1 des Fraunhofer-Institut für Arbeitswirtschaft und Organisation IAO hat bundesweit Unternehmen unterschiedlicher Branchen und Größen untersucht und festgestellt:

Eine IT-Abteilung ist kein Haupttreiber der digitalen Transformation

Diese spielt bei Digitalisierungsprojekten erst eine Rolle, wenn es um operative Belange geht und das nur wenn…

(…) Teckies Zeit, Raum und Budget gewährt bekommen.

Das Ausprobieren an möglichst vielen und unterschiedlichen Stellen führt dazu, dass in der Organisation und unter den Mitarbeitenden ein Erfolgserlebnis entsteht, auch wenn einige Maßnahmen scheitern.

Es ist gut, wenn genügend Zeit ist, um sich spielerisch weiterzuentwickeln und keine wirtschaftlichen Gründe zum Handeln zwingen.

Commitment des Top-Managements

Ich muß nicht ausführen, wie diese Zitate im Management wirken. Freiräume für Freigeister führen zu Schnappatmungen in der Personalführung und Kopfschmerzen beim kaufmännischen Führungspersonal. Das mittlere Management bangt um seinen Einfluss. Zurecht wenn selbstorganisierende Projektteams gleichberechtigt mitreden und entscheiden. Ein Homeoffice sägt am Ast einer Präsenzkultur, wo so mancher Pfau sein innerbetriebliches Fürstentum bedroht sieht.

Alles Stereotypen und Heuristiken, die erschreckend mit dem übereinstimmen, was Sven Rimmelspacher als geschäftsführender Gesellschafter von Pickert & Partner in der Fraunhofer-Studie sagt:2

Wir brauchen mehr Führung als früher, aber weniger Führer.

In Konsequenz spricht er von der Abschaffung aller mittleren Führungsebenen und traditioneller Abteilungs-Fürstentümer. Zugleich von der Stärkung cross-funktionaler und selbstorganisierter Projektteams sowie freien Einzelpersonen ohne Abteilungszugehörigkeiten. Disziplinarische Führung entfällt, Führungsaufgaben werden von agilen Teams übernommen. Wozu einen Personalleiter, wenn Projektteams den Job flexibler, zuverlässiger und schneller ausführen?

Das sind die strukturellen Schwachstellen und unausgesprochen Rahmenbedingungen, die im Hintergrund beim Thema Homeoffice mitschwingen. Vor dem Sprung in das Haifischbecken sollte das jedem klar sein.

Digitalisierungsprojekte scheitern meist entlang dieser Bruchlinien.

Ohne Rückendeckung des Top-Managements läuft’s nicht! Ein halbherziges Commitment, diffus, schwach oder schwankend und es ist Zeit zu gehen.

Projektteam Homeoffice

Kleine und schlagkräftige Teams, zusammengesetzt aus gleichberechtigten Personen und wechselnden Rollen und Repräsentanten nach Außen, den Product-Ownern3 bilden die ideale Voraussetzung digitaler Keimzellen4. Dabei dürfen auch mehrere Teams parallel an einem Projekt arbeiten. Im Pentesting von IT-Infrastrukturen nicht unüblich. Ein rotes Team als Angreifer versucht ein blaues Team als Verteidiger zu überwinden. Die Erkenntnisse werden anschließend zusammen gebracht und gemeinsam ausgewertet.

Wichtig ist auch der Input und die Zusammenarbeit mit Externen, die im Bedarfsfall oder dauerhaft als Mentoren ein Projekt begleiten. Letztes Jahr wurde ich beispielsweise von einer Bauunternehmung bei Ihrer BIM-Digitalisierung5 mit der Software Autodesk REVIT hinzugerufen. Es ging um den Aufbau und Inbetriebnahme einer Infrastruktur mit nahtloser Integration in die bestehende Umgebung. Systemhäuser oder Fachhändler können das nicht leisten. Und im Gegensatz zu eingekauften Lösungen “von der Stange” oder aus der Cloud bleibt das Know-How und die Technik im Unternehmen.

Leider schaffen das der Fraunhofer-Studie zufolge nur etwas mehr als ein Drittel der Unternehmen6. Und das, obwohl Agilität7 seit Jahren an Universitäten gelehrt wird.

Kommunikation und Dokumentenlenkung

Gehen wir vom Commitment der Geschäftsführung und dem Zustandekommen eines Projektteams aus. Wie geht’s weiter?

Ein Team muß untereinander und mit anderen kommunizieren, auf gemeinsame Projektdaten und Dokumente zugreifen und diese lenken können. Fehlen diese Grundlagen, müssen sie zuerst aufgebaut werden. Leider verstehen viele Ihre Rechner als Schreibmaschinenersatz und pflegen Verzeichnisstrukturen auf zentralen SMB-Netzwerklaufwerken wie Aktenschränke. Mir persönlich sind die typischen strukturierten QM/QS-Ordnerstrukturen ein Graus, wo nicht selten Dateien und Ordner Leerzeichen, Unterstriche oder A-,AAA- oder AAAAA-Präfixe erhalten, damit sie im Windows-Explorer oben stehen.

Das verursacht in mir nicht nur Brechreize sondern ist zugleich fehleranfällig, unflexibel, nicht portabel und mit dem Makel klassischer Client-Server-Architekturen8 behaftet: Der Letzte überschreibt immer den Versionsstand des Vorhergehenden. Ohne eine Versionsverwaltung können keine Äste und Gabelungen eines Projektverlaufes abgebildet, Datei- oder Verzeichnisstrukturen in Gänze immer übertragen werden. Das ist Gift für jeden mobilen Arbeitsplatz mit schwacher Internetverbindung.

Git, Gitea, UML & Nextcloud

Dabei nutze ich als Softwareentwickler mit git9 eine bewährte Technologie. Der eigener Server ist mit Gitea10 schnell aufgesetzt11 und ermöglicht auch Nicht-Softwareentwicklern für Nicht-Softwareprojekte den einfachen Zugang via Web-Frontend. Einmal auf Markdown12 und UML13 als Dokumentenformat geeignet, entfallen auf einen Schlag alle Probleme mit proprietären, binären Dokumentenformaten.

Es muß aber nicht gleich git sein. Die rudimentäre Versionskontrolle einer Nextcloud14 reicht auch. Hier gefallen die kurzen Wege zu spontanen Chats und Videokonferenzen mit Talk sowie die Integration mit weiteren kollaborativen Apps.

Selbstverständlich eignen sich zur Kommunikation auch Tools wie Mattermost15 und andere, solange diese frei, selbst gehostet und ohne Datenabflüsse an Dritte sind. Weniger ist mehr! Der Golem-Artikel “An der falschen Stelle automatisiert”16 fasst es in einem Satz zusammen:

Wir schaden (…) der Produktivität und dem persönlichen Wohlbefinden, wenn wir ständig Trends nachlaufen und trotzdem nie wirklich auf dem neuesten Stand sein können.

Teams, Slack, Discord & Zoom sind ungeeignet

Tools wie Microsoft Teams, Slack, Discord, Zoom & Co sind aus meiner Sicht für ein Projektmanagement aus folgenden Gründen ungeeignet:

Es stehen schwerwiegende Sicherheitsvorfälle17 und ungeklärte Datenschutzprobleme im Raum18. Die DSGVO ist das geringste Problem. Jemand möge mir bitte erklären, wie ich mit einer unterschriebenen und strafbewehrten NDA-Verschwiegenheitserklärung etwas in Projekten einsetzen kann, wo qua EULA und Datenschutzerklärung die Weitergabe und uneingeschränkte Unterlizenzierung zur Nutzung durch Dritte erfolgt?19.

Keines der genannten Softwareprodukte löst das Problem der Langzeitarchivierung oder Compliance. Wie mit der GoBD20 umgehen? Auf einen Nenner gebracht müssen Chatverläufe, Dokumente und Assets auch nach 6 oder 10 Jahren abrufbar bleiben. Proprietäre, unfreie Dateiformate oder Webdienste, die von Herstellern nach Gutdünken aufgegeben werden, stehen diesem Ansinnen diametral entgegen. Ein schönes Negativbeispiel hat unlängst die Unternehmensberatung KPMG gegeben. Chatverläufe inkl. Dateien von 145.000 Mitarbeitern waren mit einem Mausklick weg21.

Die Geschäftsmodelle der Hersteller zielen auf einen Vendor Lock-in22 bei stetig steigenden Kosten. Einmal mit einem Bein in einem solchen Ökosystem und im Verlauf der Zeit werden die “Spielregeln” subtil und mit viel Nudging23 verändert. Wichtige Funktionen einer Software, die aus einer bestehenden “Pro” Lizenz plötzlich in eine teurere, neugeschaffene “Enterprise” Lizenz wandern gab es beim Wechsel von Win7 auf Win10. Das ist opportunistisches Ausnutzen einer Informationsasymmetrie24. George Akerlov mit seiner Todesspirale lässt grüßen25.

Risiko-Algebra

Egal was am Ende einer Projektierung herausfällt, ohne Abstimmung mit einem ISB und der Informationssicherheit läuft nichts. Dabei muß nicht für alles eine aufwändige Risikoanalyse erstellt werden.

Ein Beispiel: Wenn ein Mitarbeiter daheim vom Arbeitgeber einen Rechner erhalten soll, der komplett außerhalb des Firmennetzes steht und lediglich Mails per Webmailer (mit 2FA) abruft, reicht der marktübliche Standard. Meinetwegen auch mit einer Lage Schlangenöl zum Wohlfühlen. Eine Systemhärtung und aufwändige Risikoanalyse ist bei so was Zeitverschwendung. Es gilt: Wo keine Gefährdung, da kein Risiko.

Wie wird dieses Beispiel beschrieben und visualisiert? Anhand der nachfolgenden Formel und einiger Hilfstabellen, die ich hier zum Download anbiete und vorstelle:

Risiko = Schadenspotential x Eintrittswahrscheinlichkeit

Betrachten wir die maximal zu erwartende Schadenshöhe und merken uns die erreichte Punktzahl.

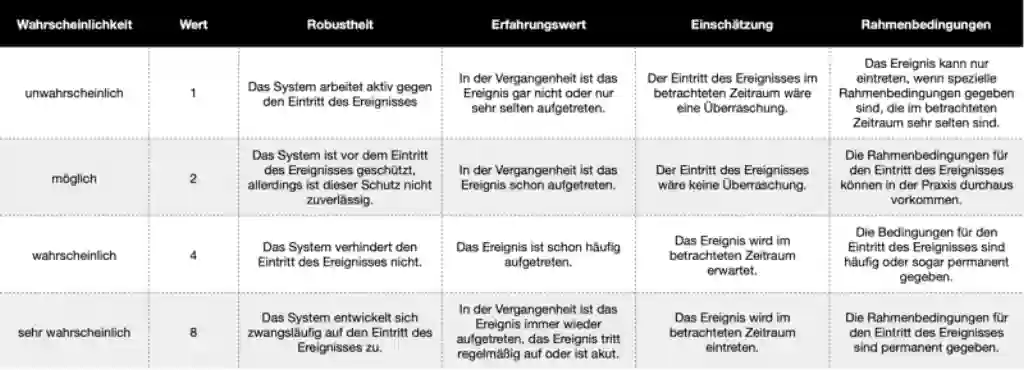

Jetzt wird es ein wenig schwieriger. Wir schätzen die Eintrittswahrscheinlichkeit. Hier gewinnt immer die Zeile, mit den meisten, zutreffenden Aussagen. Bitte auch hier die Punktzahl merken.

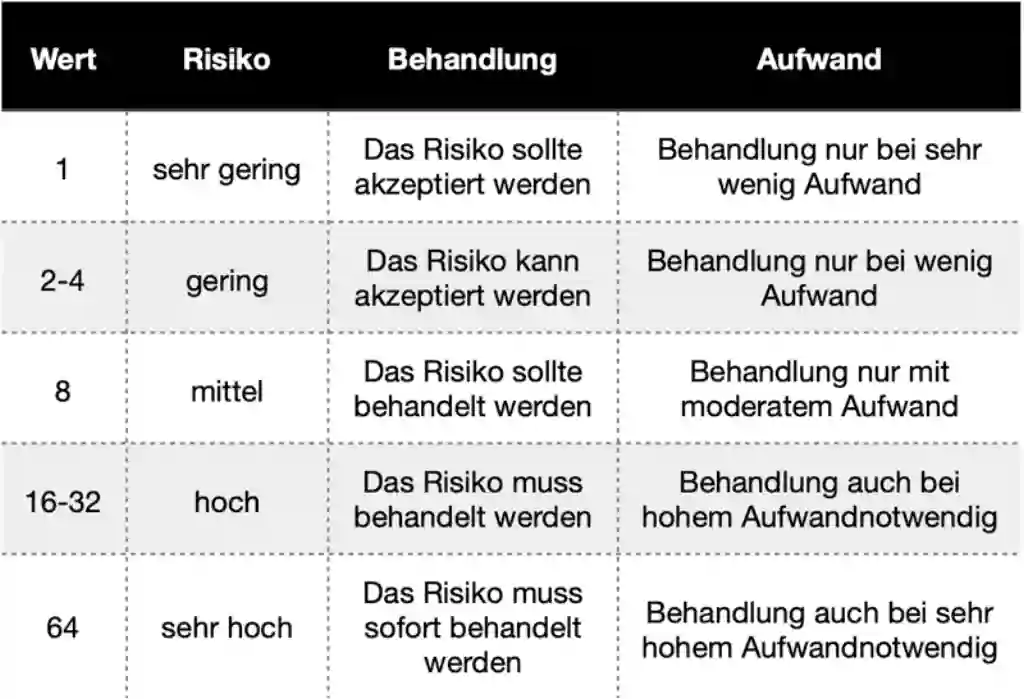

Die beiden Zahlen multiplizieren und das Ergebnis vergleichen:

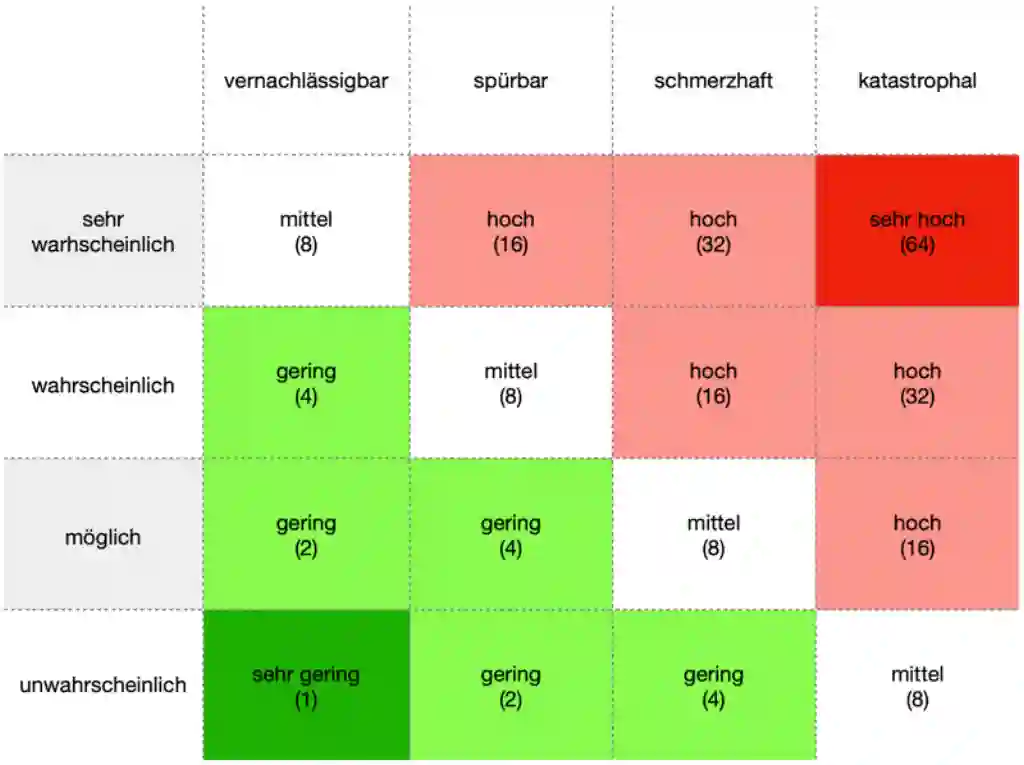

Ich komme in unserem Beispiel auf den Wert 2, geringes Risiko. Eingesetzt in einer farbigen Risikomatrix wird sofort sichtbar: Wir liegen im grünen Bereich.

Diese Hilfstabellen erleichtern einem das Leben und geben Orientierung Risiken zu bewerten und entweder kompensierende Maßnahmen oder weitergehende Risikoanalysen zu erarbeiten.

Zuletzt ein Hinweis in eigener Sache:

Ich bin für solche Digitalisierungsprojekte zu haben und bringe meine Expertise ein. Das macht mir sogar richtig Spaß egal ob kurzfristig als Problemlöser oder längerfristig als Coach, Mentor oder Projektleiter.

Das neue Jahr 2021 steht bevor. Bitte rechtzeitig für Projekte in der Pipe ansprechen, damit wir gemeinsam ab Januar mit Volldampf loslegen können.

Änderungsverzeichnis

Update 23.08.2020

Veröffentlichung erster Teil

Update 30.08.2020

Veröffentlichung zweiter Teil

Update 16.10.2020

Veröffentlichung dritter Teil

Update 26.04.2021

Überschriften angepasst zur besseren Unterstützung von pandoc zum automatischen Erzeugen von PDF-Printouts. Änderungsverzeichnis am letzten Teil angehängt.

https://www.bertelsmann-stiftung.de/fileadmin/files/user_upload/Erfolgskriterien_betrieblicher_Digitalisierung.pdf ↩︎ ↩︎ ↩︎ ↩︎

Seite 38, Studie “Erfolgskriterien betrieblicher Digitalisierung” in 1 ↩︎

https://en.wikipedia.org/wiki/Scrum_(software_development)#Product_owner ↩︎

Seite 30ff, Studie “Erfolgskriterien betrieblicher Digitalisierung” in 1 ↩︎

https://de.wikipedia.org/wiki/Building_Information_Modeling ↩︎

Seite 31, Studie “Erfolgskriterien betrieblicher Digitalisierung” in 1 ↩︎

https://www.golem.de/news/projektmanagement-an-der-falschen-stelle-automatisiert-1906-141628.html ↩︎

https://www.heise.de/security/meldung/Videokonferenz-Software-Ist-Zoom-ein-Sicherheitsalptraum-4695000.html ↩︎

https://www.datenschutz-berlin.de/fileadmin/user_upload/pdf/orientierungshilfen/2020-BlnBDI-Hinweise_Berliner_Verantwortliche_zu_Anbietern_Videokonferenz-Dienste.pdf ↩︎

http://blog.jakobs.systems/blog/20200905-privacy-shield-discord/ ↩︎

🚫 https://www.bundesfinanzministerium.de/Content/DE/Downloads/BMF_Schreiben/Weitere_Steuerthemen/Abgabenordnung/2019-11-28-GoBD.html ↩︎

https://www.golem.de/news/teams-kpmg-loescht-aus-versehen-chats-von-145-000-angestellten-2008-150457.html ↩︎