Hinweis: Dieser Artikel ist älter als 3 JahreInhalte, Quelltexte oder Links können zwischenzeitlich überholt sein.

27. November 2020, 17:40Lesezeit: ca. 3 Min

Phishing und Spam

Binnen weniger Tage warnt die deutsche EU-Vertretung vor Phishing-Emails.1 Seit Juli 20202 ist das die 4. Warnung vor Datenklau von Reinhard Hönighaus, Pressesprecher und Leiter der Presse und Medienstelle. Offensichtlich gibt es einen dringenden Handlungsbedarf.

In seiner aktuellen Warnung vom 26.11.2020, nur zwei Tage nach der Vorherigen, identifiziert er T-Online Nutzer als Ziel derartiger Phishing Mails und liefert auch gleich die Begründung:

Wie bei einigen anderen Anbietern führt die Empfängerinfrastruktur hinter @t-online.de keine SPF-Prüfung durch.

Das ist nicht neu, dass Massenhoster Ihre Mailserver lax konfigurieren. Schliesslich soll auch der digital Unbedarfte im Neuland Emails empfangen können.

Sender Policy Framework3 ist ein Sicherheitsmerkmal und muß von einem Serverbetreiber konfiguriert werden. Nur ist es alleine für sich betrachtet kein Wundermittel. Erst die Kombination mit weiteren, in RFCs standardisierten Sicherheitsmekrmalen wie DMARC4, MTA-STS5, TLS-RPT6 oder DANE7 verhindert Phishing-Mails. Schaue ich mir den Mailserver hinter der Email-Adresse von Reinhard Hönighaus an, komme ich ins Grübeln: Wer ist hier der Schuldige?

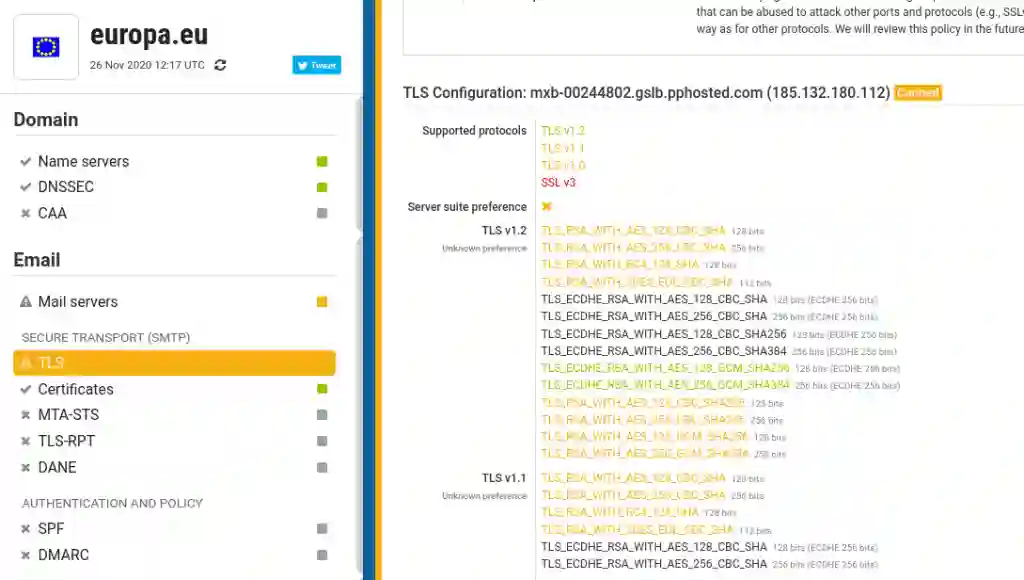

Sehen wir von der kruden Konstruktion des Mailclusters von ec.europa.eu einmal ab, wo nicht etwa gleichnamige Hostnamen z.B. mail.europa.eu sondern Server wie mxa-00244802.gslb.pphosted.com verwendet werden. Nicht nur für Laien ist da auf den ersten Blick kein Bezug zu Europa erkennbar. Wenn mir das DNS es nicht besser sagen würde, ich hielte den Host als Spamschleuder. In Wirklichkeit ist das die Domain des US-Unternehmens Proofpoint, das Email-Security verkauft. Drücken wir auch beide Augen hinsichtlich der Konfigurationsfehler im TLS zu, die der Hardenize-Scanner sieht: Kein Forward Secrecy, TLS 1.0/1.1 und SSL3. Zumindest bei einigen Servern, die der Scanner im Mailcluster der EU identifizieren kann. Welche, das lässt sich von außen auf die Schnelle nicht sagen.

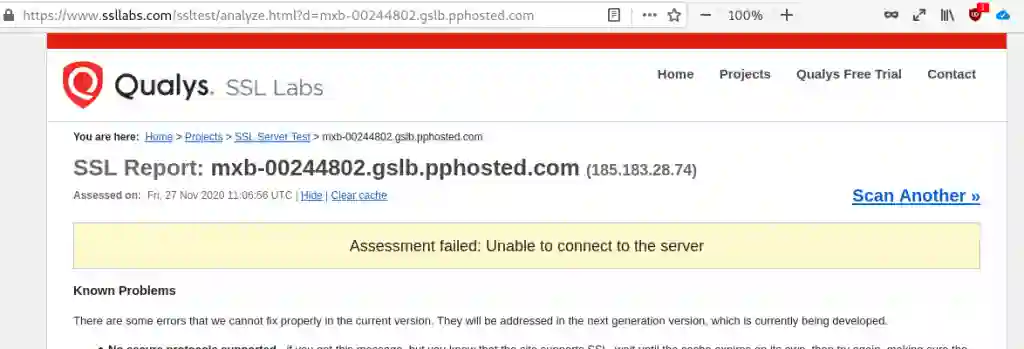

Apropos Scanner: Das bekannte Online-Testtool von SSL-Labs wird aktiv geblockt. Transparenz sieht anders aus.

Am Schwersten wiegt jedoch die fehlerhafte DMARC-Policy im DNS unter _dmarc.ec.europa.eu

_dmarc.ec.europa.eu. 900 TXT v=DMARC1; p=none;

rua=mailto:dmarcreports@ec.europa.eu; fo=s; adkim=s; aspf=s; sp=none

Formal und syntaktisch richtig, effektiv komplett sinnfrei, wenn diese nicht auf “reject” steht. Jeder Mailserver, der eine Email mit gefälschten europa.eu Absender bekommt, erkennt diese möglicherweise als Phishingmail, aufgrund des falschen DMARC-Eintrages leitet er sie trotzdem weiter.

Die Fehlkonfiguration auf Seiten der EU ermöglicht erst ein Phishing.

Hier wurde Reinhard Hönighaus offensichtlich von seiner IT schlecht oder unvollständig informiert. Immerhin in einer Stellungnahme des ihm vorab zugeschickten Artikels antwortet er:

Meine IT-Fachkollegen nehmen den Vorfall in der Tat zum Anlass, unsere DMARC-Policy zu überprüfen und gegebenenfalls weiterzuentwickeln. (…) Wichtig war mir, dass T-Online-Kunden gewarnt sind. Ich beschuldige niemanden, stelle nur fest, dass ich derzeit im Minutentakt Anrufe von T-Online-Nutzern bekomme.

Im gemeinsamen Telefongespräch nannte er eine Zahl von über 9.000 von hauptsächlich T-Online Nutzern. In der Zwischenzeit muß das T-Online Portal seinen Beuschern schreiben.8 Das Fiasko wäre durch sauber konfigurierte Server und ein wenig Expertise vermeidbar. Es bleibt abzuwarten, ob und wie dieses künftig vonseiten der EU verhindert wird.

In mir brodelt ein anderer Gedankengang: Warum ist es für die Akteure selbstverständlich, persönliche Daten und wirtschaftliche Kennzahlen für Corona-Hilfen unverschlüsselt preiszugeben? Mit Blick auf die Kontaktseite9 der deutsche EU-Vertretung sehe ich keinen vertraulichen und verschlüsselten Kommunikationsweg per PGP oder S/MIME Email.

🚫 https://ec.europa.eu/germany/news/20201126-warnung-angebliche-eu-coronahilfen-t-online_de ↩︎

🚫 https://ec.europa.eu/germany/news/20200721-warnhinweis-phishing_de ↩︎

https://de.wikipedia.org/wiki/STARTTLS#SMTP_TLS_Reporting ↩︎

https://de.wikipedia.org/wiki/DNS-based_Authentication_of_Named_Entities ↩︎

https://www.t-online.de/digital/sicherheit/id_89020180/blabla.html ↩︎