Hinweis: Dieser Artikel ist älter als 3 JahreInhalte, Quelltexte oder Links können zwischenzeitlich überholt sein.

17. Februar 2021, 08:00Lesezeit: ca. 3 Min

Leak Checker im Vergleich

Meldungen zu großen Hacks und Datenleaks hinterlassen ein ungutes Gefühl. Bin ich auch betroffen? Leak Checker versprechen Antworten. Das Hasso-Plattner-Institut (HPI) in Potsdam betreibt eine medial bekannte1 Plattform - die Lösung der Universität Bonn2 ist etwas weniger bekannt. Beide teilen sich das gleiche Funktionsprinzip: Email eingeben, Abgleich mit einer Datenbank aller Leaks, Antwort zurücksenden. Die Unterschiede liegen in den Details und sind leider weniger erfreulich.

Einbindung von Google Ressourcen

Das HPI disqualifiziert sich mit Einbindung einer extern verlinkter Javascript-Ressource von ajax.googleapis.com. Es handelt sich um eine JQuery-Bibliothek in der veralteten Version 1.11.0 mit zahlreichen dokumentierten Schwachstellen3. Ein Besucher wird zu der Datenweitergabe seiner IP, Browserdaten und dem Zeitpunkt des Abrufes an Google nicht gefragt. Eine Information in der Datenschutzerklärung fehlt4.

Die Bonner arbeiten handwerklich besser mit anderen Unschönheiten. Moderne Sicherheitsfeatures werden nicht unterstützt. Es fehlen eine HTTP Strict Transport Security (HSTS), eine Content Security Policy (CSP), wichtige HTTP-Header zum Schutz vor XSS und X-Frame Angriffen sowie die Unterdrückung des Referer5.

Die handwerkliche Sorglosigkeit und fehlende Umsetzung zeitgemäßer Internetstandards bei beiden Projekten erstaunt.

Email-Server

Das Staunen geht bei der Betrachtung der Email-Infrastruktur weiter. Die Ergebnis-Emails kamen von den Hosts mail2.hpi.uni-potsdam.de für das HPI und mail.uni-bonn.de für LeakChecker.

Beide Mailserver arbeiten mit TLS 1.0/1.1. Cipher werden nicht serverseitig vorgegeben und ermöglichen ein Downgrade. Gängige Sicherheitsstandards wie SPF, MTA-STS, DNSSEC oder DMARC werden nicht unterstützt. Bei dem DMARC Eintrag ist der Uni Bonn ein Konfigurationsfehler unterlaufen. Die Reporting Email verweist an einen Drittanbieter6 ohne den notwendigen Permission Record7.

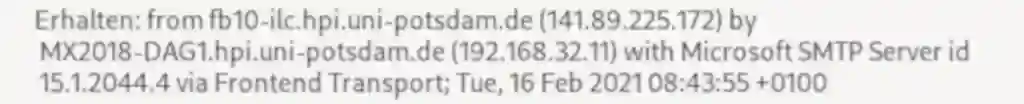

Der Mailserver von HPI strippt keine Email-Header und ermöglicht Einblick in das Campusnetz der Universität Potsdam. Das bringt einen vergammelten Microsoft Exchange Server 2016 mit der internen IP 192.168.32.11 zu Tage, der meine Ergebnismail vom Anwendungsserver erhält und weiterreicht. Der Serverkennung 15.1.2044.4 zufolge hinkt er zwei Patchversionen hinterher und ist auf dem Stand vom 16.06.20208.

Testergebnisse

Die Testergebnisse werden wenige Minuten nach Eingabe via Email zugestellt. Ein Mißbrauch wird durch Rate-Limits vermieden. Bei der Uni Bonn kann wöchentlich nur eine Email abgefragt werden. Aus pragmatischen Überlegungen heraus erscheint das Signieren der HPI-Antwortmail mit einem PGP-Zertifikat sinnfrei. Die Identität des Absenders kann von einem Empfänger in der Regel nicht verifiziert werden und erzeugt unnötige Warn- und Fehlermeldungen in den Emailprogrammen. In dieser sensiblen Angelegenheit einer nicht vertrauenswürdigen Email zu vertrauen - das überfordert den normalen Endanwender.

Die Ergebnisse werden in beiden Emails tabellarisch angezeigt. Positiv beim Leak-Checker der Uni Bonn ist die Anzeige des ersten und letzten Buchstabens eines Kennwortes. Das HPI Tool hingegen konnte die betroffenen Dienste besser zuordnen.

Fazit:

Beide Tools verraten mehr von Ihren Betreibern als diesen genehm ist und lässt das HPI in keinem guten Licht stehen. Im handwerklichen Vergleich schneiden die Bonner besser ab und überzeugen durch ein moderneres Erscheinungsbild. Für den Fall, dass diese Tools als Aushängeschild für Security und Datenschutz dienen, bin ich enttäuscht. Zudem ist es schade, die Webfrontends und die Datenbankabfragen nicht im Quellcode einsehen zu können. Das hätte Raum für mehr Transparenz und Vertrauen schaffen können.

Das HPI-Tool sollte nur mit einem Browser genutzt werden, wo 3rd-Party-Anfragen automatisch blockiert werden. Bei den Ergebnissen ergänzen sich beide Tools und ergeben in Kombination einen guten Überblick und Einstieg in die Verwaltung von Zugängen mit Hilfe eines Passwortmanagers.

https://www.cvedetails.com/product/11031/Jquery-Jquery.html?vendor_id=6538 ↩︎

https://webbkoll.dataskydd.net/de/results?url=leakchecker.uni-bonn.de ↩︎

siehe RFC 7489, Abschnitt 7.1, https://tools.ietf.org/html/rfc7489 ↩︎

https://docs.microsoft.com/en-us/exchange/new-features/build-numbers-and-release-dates ↩︎