Hinweis: Dieser Artikel ist älter als 3 Jahre

Inhalte, Quelltexte oder Links können zwischenzeitlich überholt sein.

4. Juni 2022, 09:20Lesezeit: ca. 6 Min

Hacker hacken Hirne

Zeit zum Feststellen unbequemer Wahrheiten. Im Grunde nichts Neues und alles Wiederholung dessen, was ich hier im Blog von mir gebe. Diesmal aber mit Unterstützung und Datenbasis des aktuellen Verizon1 Data Breach Investigation Reports (DBIR)2, den ich mir gestern Abend bei einem Glas Wein angetan habe. Bitte schnallen Sie sich an, es wird ein wilder Ritt durch aktuelle Zahlen und Ursachen, ergänzt durch meine Einlassungen und Praxisbeispiele.

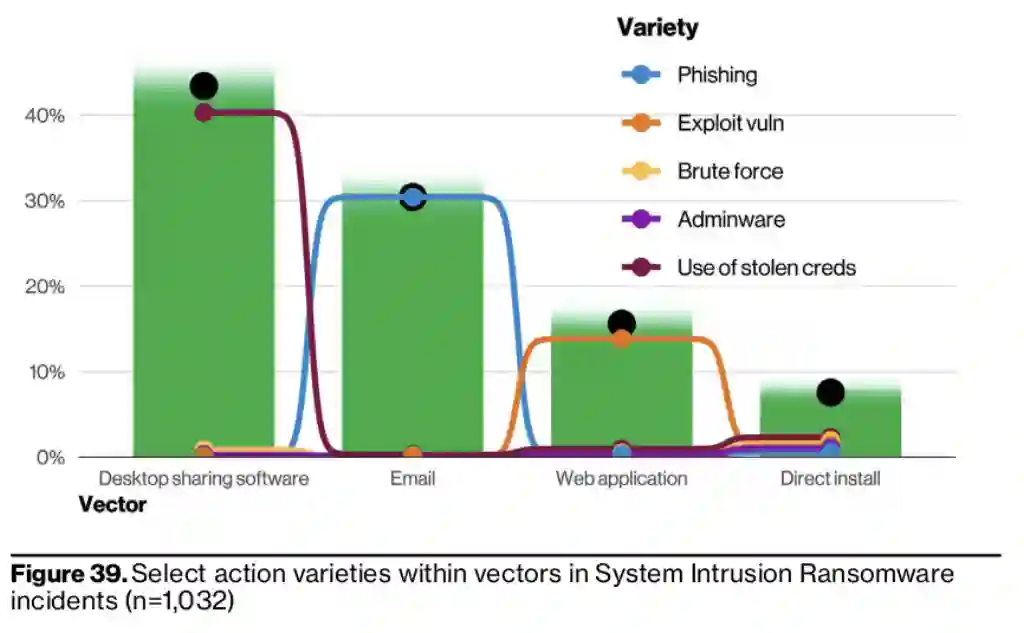

82% aller Ransomware-Vorfälle basieren auf Social Engineering3. Erst mit Kenntnis von Personen und tagesaktuellen Vorgängen werden Menschen dazu gebracht, auf schadhafte E-Mails zu klicken. Das meine Damen und Herren sind die Nebeneffekte von jedem Engagement in den sogenannten sozialen Medien. Zugleich wird diese Entwicklung auch mit miserablen Kommunikations-Tools befeuert, die angereichert mit “social” Elementen und Inner-Platform-Funktionen4 jedem freudig Auskunft geben, an welchen Projekten Ihre Mitarbeiter arbeiten oder wann, mit wem und wo sie im Urlaub sind.

In 50% der “non-error, non-misuse” Vorfällen spielen Zugangsdaten eine zentrale Rolle. Davon entfallen 13% auf E-Mail Konten. Die Verwendung von gleichen Passwörtern über Systemgrenzen hinweg (z.B. auf einem Mobilgerät und im AD) machen es Hackern einfach. Teilweise werden wochenlang E-Mails mitgelesen und High-Value Targets in Ruhe identifiziert, bevor gezielt angegriffen wird.

Unternehmensnetze sind “low hanging fruits” für professionelle Banden mit Ransomware als “Geschäftsmodell”. Mit Kosten deutlich unter einen US-Dollar erlangen sie Persistenz. Spätere laterale Bewegungen5 kosten durchschnittlich zwischen 200 und 800 US-Dollar.

Diese Zahlen sind positiv zu bewerten. Sie zeigen, wie wirksam einfache Maßnahmen wie das Blocken von Office-Anlagen oder eine Nutzung von Nicht-Outlook E-Mail Clienten sein können. Es ist lukrativer, zum nächsten Opfer weiter zu ziehen.

Fakten und Datenbasis

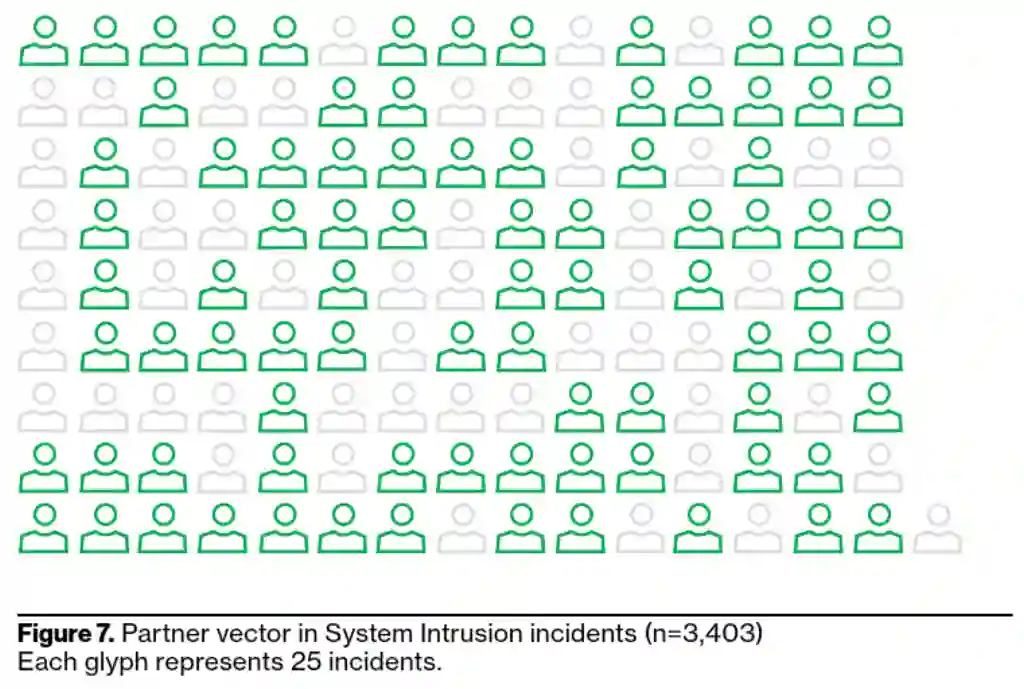

Sie denken, das passiert nur anderen? Damit könnten Sie sogar Recht haben. Ransomware-Angriffe kommen selten auf direktem Wege zu Ihnen. Es ist viel wahrscheinlicher, dass Sie über Ihre externen Dienstleister und Lieferanten angegriffen werden wenn fahrlässig Fernzugriffe, USB-Sticks oder direkte Netzwerkzugänge gewährt werden. Nachfolgende Grafik zeigt die Häufigkeit von Supply-Chain Angriffen:

Aus eigener Beobachtung habe ich festgestellt, dass täglich mindestens drei Windows AD Netzwerke “platzen”.6 Der DBIR liefert absolute Zahlen, zumindest für das Verizon-Netzwerk und der via VERIS7 miterfassten Drittnetze. Anlage F des Reports gibt einen Überblick über die “Contributing Organizations”, die einen großen Teil des Internets abbilden.

Im aktuellen Berichtszeitraum werden weltweit 23.896 Vorfälle gemeldet. Das sind durchschnittlich 65 Vorfälle pro Tag. Seit 2008 wurden 914.547 Vorfälle registriert, Tendenz steigend. Das ist wohl eine der Ursachen, die zum Rückzug großer Versicherungskonzerne bei der Begleichung von Lösegeldern führte.8

Zeigen Sie bitte den Verizon-Report den ganzen Bullshittern, die Ihnen wertloses Anti-Virus Schlangenöl oder nutzlose Cyberpolicen andrehen wollen.

Die klassischen Desktop-Sharing Zugänge wie RDP, Teamviewer, Anywhere etc. bilden zusammen mit E-Mails die Hauptangriffs-Vektoren. Der ganze Frust wird zwischen den Zeilen im Report deutlich:

We find it incredibly interesting how many of the core stats remain the same. In Figures from 2008, you’ll find that the numbers are eerily similar to what we see today. (…) Had we known that what was true years ago would still be true today, we could have saved some time by just copying and pasting some text.

Es ist wie im Film “Und täglich grüßt das Murmeltier”9. Die IT-Branche schlittert von Jahr zu Jahr in einer Endlosschleife und hat kein Interesse an einer Änderung der Umstände, solange Sie alles zahlen, solange sich nichts an den IT Infrastrukturen ändert.

Es ist immer eine Kombination von Faktoren, lassen Sie mich aber die Situation auf zwei Hauptprobleme herunterbrechen:

Problem #1: Microsoft

Microsoft basierte Infrastrukturen sind ein Problem. In Audits und Risikobewertungen10 gibt es einen schönen Punkt zur Einschätzung der Eintrittswahrscheinlichkeit:

Das System entwickelt sich zwangsläufig auf den Eintritt des Ereignisses zu.

Bei Nutzung von Microsoft Outlook und Windows bleibt mir nichts anders übrig, als diesen Punkt anzukreuzen. Dazu brauchen Sie nur einen Blick in Ihre Windows Registry zu werfen:

HKLM\Software\Microsoft\Office\16.0\Outlook\Profiles\Outlook\9375CFF0413111d3B88A00104B2A6676

Der dort hinterlegte Wert “IMAP Password” beinhaltet genau das, was es verspricht, Ihre nur in Base6411 encodierten Zugangsdaten. Jede von Ihnen gestartete App, jedes Skript oder Makro kann diese auslesen. Zugangsdaten zu E-Mail Konten sind für Ransomware begehrte Mittel zur lateralen Fortbewegung12.

Interessanterweise hat Microsoft vor über 22 Jahren die Data Protection API13 in Windows eingeführt, damit das genau nicht passiert. Zur damaligen Zeit richtungsweisend. Anwendungsentwickler erhalten von einem Betriebssystem eine leicht einzubindende Crypto mit allen Funktionen zur sicheren Aufbewahrung von Zugangsdaten.

So gut dieser Ansatz ist, so unterirdisch schlecht ist die Umsetzung. Ohne zu viel in technische Details abzudriften ist die DPAPI ein komplexes Konstrukt aus Master-Keys, Backup-Keys, GUIDs und Salts und hat fundamentale Design-Schwächen: Eine Crypto muss universal, einfach und offen sein14 - die DPAPI ist das alles nicht.

Angriffsoberfläche und Wahrscheinlichkeiten potenzieren sich wenn Cloud-Dienste in der Vertikalen15 und Schnittstellen zu anderen Systemen wie WSL16 oder WSA17 in der Horizontalen integriert werden.

Das ist nur ein Beispiel, wie aussichtslos die Lage mit aktuellen Windows- und Office-Systemen ist. Und nein, die Lösung auf alle Probleme lautet nicht Azure. Ihre Zugangsdaten gehören weder in die Hände von Microsoft18 noch in die Hände von jemanden anderen. Ein Schutz von Daten, der mit dem Verlust der Geheimhaltung und Integrität einher geht, ist kein Schutz. Es ist eine Bankrotterklärung. In anderen Worten: Der Bock wird zum Gärtner gemacht.

Wenn Sie Sicherheit erhöhen und IT-Budgets maximal gewinnbringend einsetzen wollen, vermeiden Sie a) Sicherheits-Produkte und b) Produkte von Microsoft. Ein Weniger führt an diesen Stellhebeln zu einem Mehr. Das ist die Bottomline meiner Einlassung zur kaputten IT-Security-Branche.19 Investieren Sie lieber in offene Standards und Mitarbeiter, was der DBIR so ausdrückt:

Instead, you’re going to need to change the behavior of humans, and that is quite an undertaking

Problem #2: Menschen

Sicherheit gilt als unbequem. Bestenfalls wird sie im Nachhinein an ein Projekt angeflanscht. Security und Privacy by Design and Default fallen im rauhen Alltag oft unter die Räder wenn nach dem Paretoprinzip20 gearbeitet wird. Statt Lieferanten mit Jumphosts und kontrollierten Gateways “an die Hand” zu nehmen, wird lieber husch-husch überall ein Teamviewer-Client installiert.

Verhaltensänderungen von Menschen sind noch zeitaufwändiger und schwieriger als eine Migration der Technik. Die Tag-Cloud der Beiträge dieses Blogs vermittelt einen guten Einblick21.

Es ist kein Geheimnis, dass Regeln nirgendwo mehr aufgeweicht oder missachtet werden als in IT-Abteilungen und im Top-Management.22 Das sind die High-Value Zielgruppen, die am Ende von Ransomware-Angriffen stehen.

Vor einigen Jahren wurde ich zu einem Vorfall gerufen, der zeigt wie schnell und einfach vermeintlich versierte Anwender zu Komplizen werden. Die Chefsekretärin eines mittelständischen Unternehmens hat eine sehr gut gemachte E-Mail mit beigefügter PDF-Rechnung und Office-Vertragsunterlagen erhalten. Zur Klärung hat Sie diese intern an die IT-Abteilung mit den Worten “Wer hat das bestellt?” weitergeleitet.

Das sind genau die Momente, wo die “Mail-Hirn-Schranke” erfolgreich überwunden wird. Hacker hacken Hirne, nicht die Technik.23

In diesem Sinne,

Tomas Jakobs

https://verizon.com/business/resources/reports/2022/dbir/2022-dbir-data-breach-investigations-report.pdf ↩︎

https://en.wikipedia.org/wiki/Social_engineering_(security) ↩︎

https://blog.jakobs.systems/micro/20210512-ransomware-zahlen/ ↩︎

https://heise.de/news/Cyber-Versicherungen-Axa-will-kein-Ransomware-Loesegeld-mehr-zahlen-6045237.html ↩︎

https://de.wikipedia.org/wiki/Und_t%C3%A4glich_gr%C3%BC%C3%9Ft_das_Murmeltier ↩︎

https://de.wikipedia.org/wiki/Kerckhoffs%E2%80%99_Prinzip ↩︎

https://venturebeat.com/2022/03/07/major-microsoft-azure-cross-tenant-vulnerability-caught-by-orca-security/ ↩︎

https://de.wikipedia.org/wiki/Windows-Subsystem_f%C3%BCr_Linux ↩︎

https://docs.microsoft.com/en-us/Exchange/clients/outlook-for-ios-and-android/use-hybrid-modern-auth ↩︎

https://blog.jakobs.systems/micro/20220128-security-branche/ ↩︎

https://borncity.com/blog/2019/11/24/unterminieren-fhrungskrfte-die-it-sicherheit/ ↩︎