Der Zugriff von außen auf ein Unternehmensnetzwerk erfolgt häufig über einen bunten Strauß von Fernsteuerungsanwendungen. Egal wie sie heißen, ob Teamviewer, FastViewer, PcVisit oder Anydesk, das Grundkonzept ist überall dasselbe: Auf einem Rechner, der über eine permanente Internetverbindung verfügen muss, wird eine mehr oder weniger invasive Software gestartet. Sitzungs-ID und Passwort übermitteln und schon ist die Fernsteuerung eingerichtet. Wozu ein Management, wenn alles so einfach und sicher ist?

Die Realität sieht leider anders aus, auch wenn die Anbieter immer wieder Sicherheitsversprechen abgeben, die übrigens bei Closed-Source-Software nicht überprüfbar sind.1

Mittelständische Unternehmen werden in der Regel von mehreren externen Dienstleistern unterstützt. Von der Buchhaltungs- oder ERP-Software bis hin zu den unterschiedlichsten Produktionsanlagen. Jeder Dienstleister kommt mit einer anderen Fernwartung und nötigt zu festen Installationen. Stellen Sie sich als Verantwortlicher die Frage:

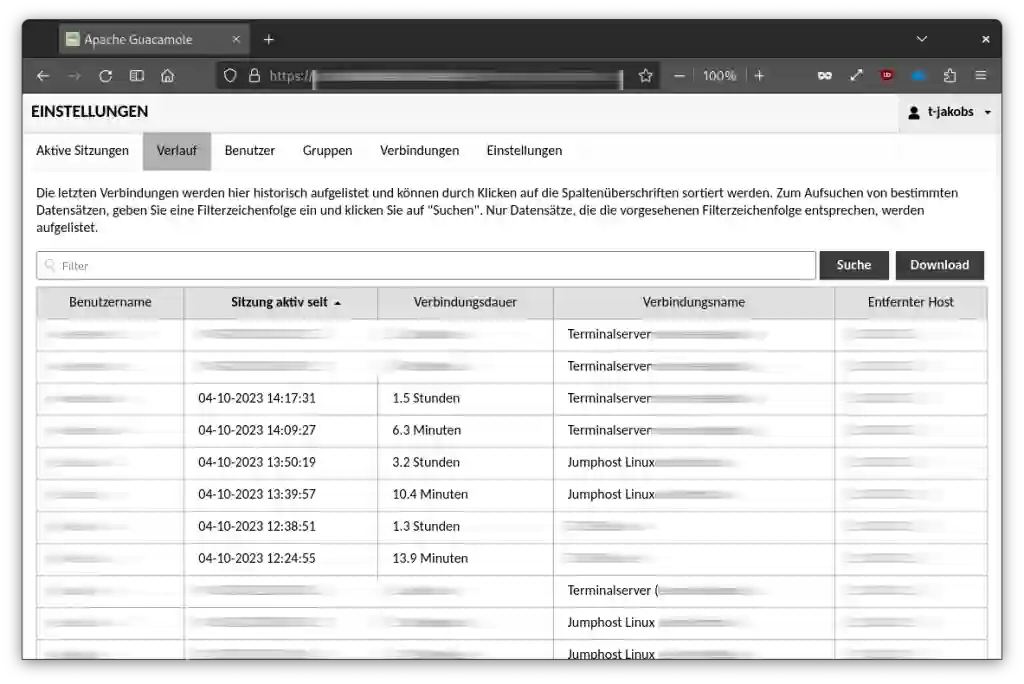

Können Sie sagen, wer am 04.10.2023, zwischen 12 und 15 Uhr in Ihrem Netz per Fernwartung war?

Erfahren Sie, wie die Kombination aus Apache Guacamole2 Gateway und Linux-Terminalserver als xrdp3 Jumphost4 das passende Werkzeug zur Beantwortung dieser Frage ist. Vor drei Jahren habe ich das Ganze schon einmal vorgestellt. Damals noch als Notfallumgebung für den Zugriff aus dem Homeoffice im Corona-Lockdown.5 Aus vermutlich gegebenem Anlass6, ein Update.

Wie immer gilt: Kein Anspruch auf Allgemeingültigkeit und Richtigkeit. Your milage may vary. Viel Spaß beim Lesen!

Kontextualisierung

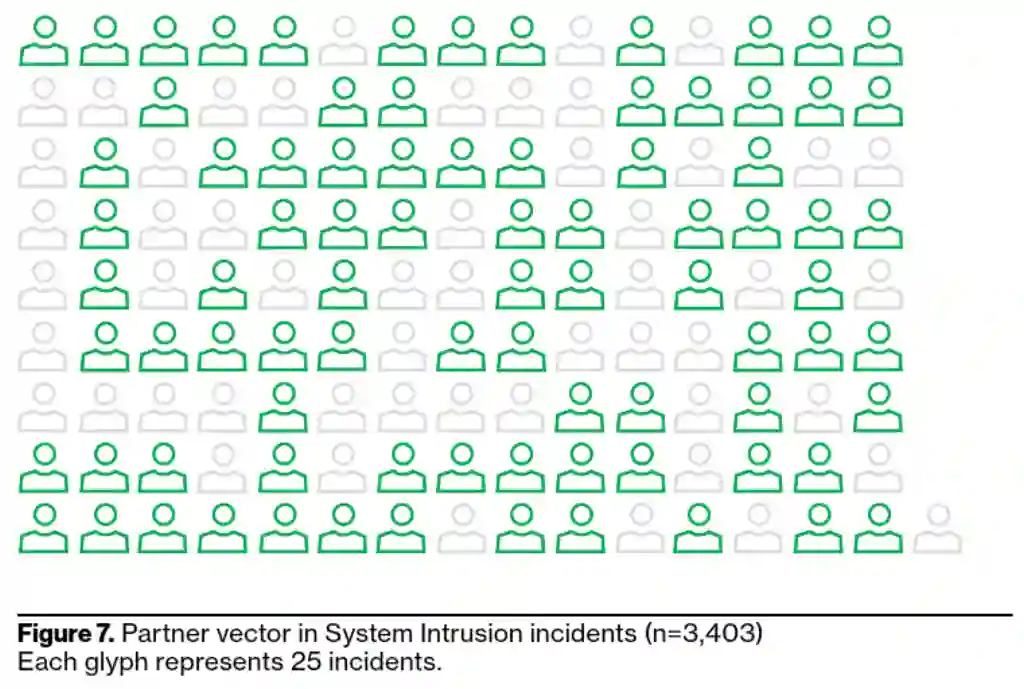

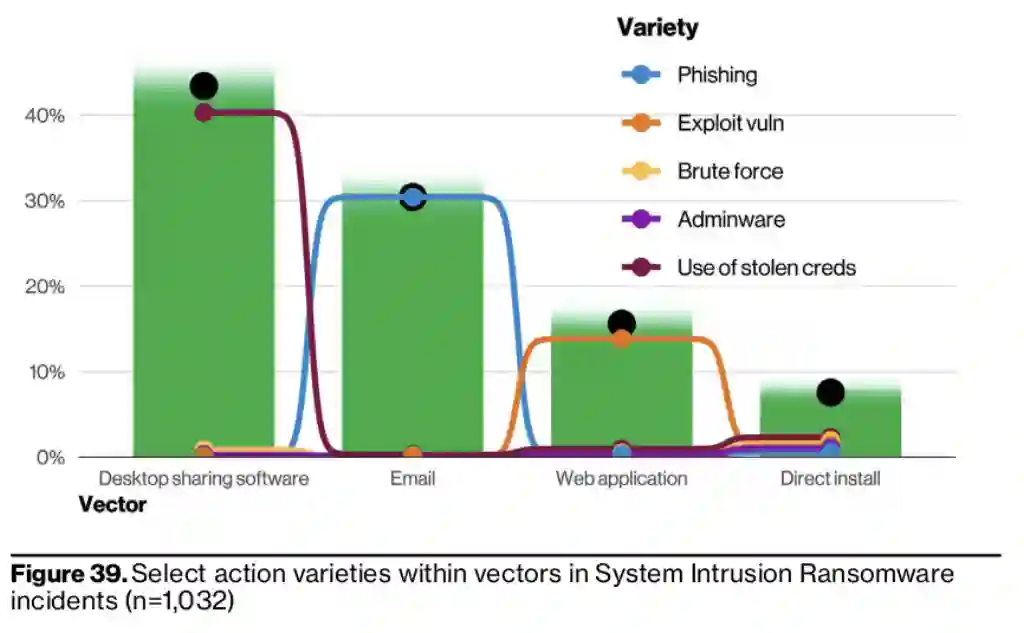

Bevor ich deskriptiv auf Guacamole eingehe, einige statistische Daten. Letztes Jahr habe ich den Verizon Data Breach Investigation Report (DBIR)7 vorgestellt, der einen großen Teil des Internets abdeckt und seit mehreren Jahren zeigt, dass indirekte Angriffe über Dienstleister wahrscheinlicher als direkte Angriffe sind.

Diese Art von Angriff wird auch als “Supply-Chain-Attack” bezeichnet.8 Es spricht für sich, den Begriff nur in der englischen und nicht in der deutschen Wikipedia zu finden. Zur Kontextualisierung: Dieser Angriffsvektor stellt alle anderen wie Email-Phishing in den Schatten. Wenig überraschend daher der nachfolgende Chart:

Ist das nicht irre? Da werden mit viel Aufwand Systeme isoliert, Firewalls aufgestellt, jede Menge AV-Schlangenöl und Backup-Software-Abos gekauft. Am Ende bricht alles zusammen, nur weil die Zugangsdaten eines externen Dienstleisters “verloren” gegangen sind. Auf den Punkt gebracht:

Teamviewer & Co. sind Problem, keine Lösung. Sie haben auf Produktivsystemen nichts zu suchen!

Eine kontrollierte Schnittstelle

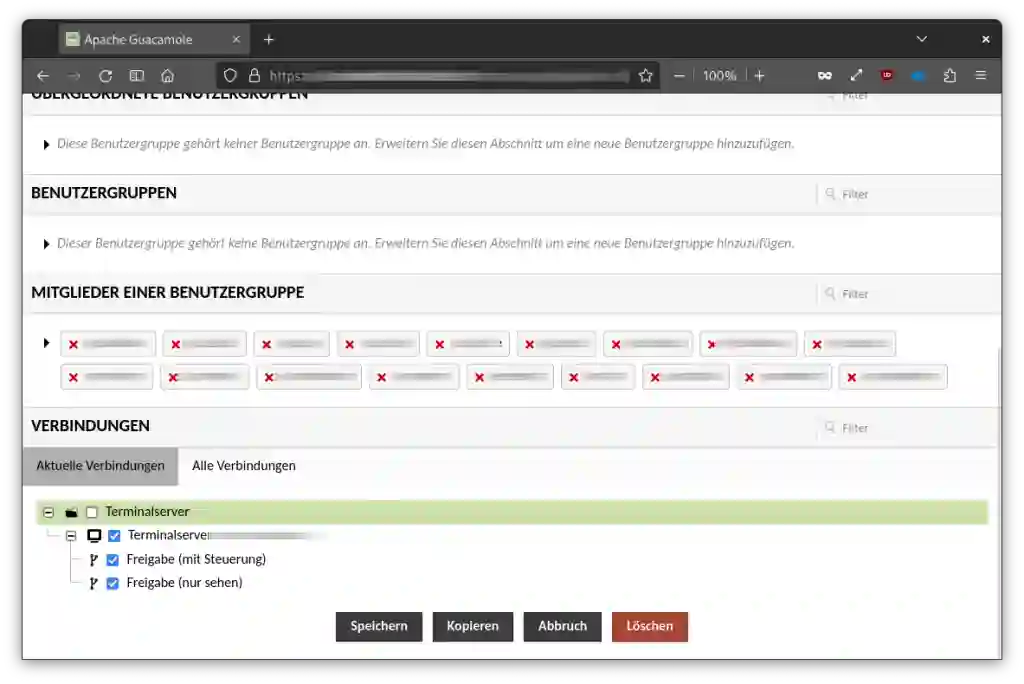

Apache Guacamole stellt eine wohldefinierte Schnittstelle für externe Dienstleister zur Verfügung. Nach der Authentifizierung mit persönlichem Anmeldenamen und komplexem Passwort erfolgt die erzwungene Abfrage eines zweiten Faktors9 (TOTP nach RFC 6238).10 Dies entspricht dem Stand der Technik für einen kontrollierten Zugang zur eigenen Entität. Alles ohne einen zweiten Faktor ist unkontrolliert, egal welchen Standard man heranzieht.

Besondere Softwareinstallationen sind weder auf den zu kontrollierenden Rechnern noch auf Seiten der externen Dienstleister erforderlich. Nach außen zum Internet wird über HTTPS auf Port 443 über einen vorgeschalteten Reverse-Proxy11 kommuniziert und alles im jeweils bevorzugten Webbrowser des Benutzers angezeigt. Kostenlose LetsEncrpt-Zertifikate12 sorgen für die TLS-Transportverschlüsselung. Der Weg nach innen erfolgt wahlweise über RDP, VNC, Telnet oder SSH mit ihren jeweils vielfältigen Failover-, Gateway- und sogar Wake-On-LAN-Einstellmöglichkeiten.

Verbindungen und Benutzer sind in hierarchischen Gruppen organisiert. Zugriffs- und Account-Verfallszeiten ermöglichen flexible Wartungszeitfenster. Drei Empfehlungen:

- Immer namentliche Zugänge für die Mitarbeiter eines Dienstleisters vergeben.

- Die vertragliche Support-Laufzeit, in der Regel zwölf Monate, auch als Verfallszeit eines Accounts definieren.

- Das Onboarding immer begleiten, sei es per Videokonferenz oder telefonisch. Das dauert in der Regel nur 10 Minuten und erspart später deutlich mehr.

Das Herzstück jeder Verwaltung ist die Verbindungsübersicht mit Filterfunktion und CSV-Export. Die Antwort auf die Eingangsfrage “Wer”, “Wann”, “Wo” kann im folgenden Screenshot beantwortet werden:

Proaktiv kann bei unverhältnismäßig vielen oder langen Verbindungen beim Dienstleister nachgefragt werden, wo es “klemmt”. Diese sind oft sogar dankbar und nebenbei wird ein nach Zeitaufwand abgerechneter Support günstiger. Es ist jederzeit möglich, in laufende Sitzungen einzugreifen und die Kontrolle zu übernehmen. Auf Wunsch können Sitzungsmitschnitte inkl. Tastatureingaben als Vorgabe eingestellt werden.

Linux-Terminalserver als Jumphost

Zusätzlichen Komfort und Sicherheit bietet ein Linux-Terminalserver. Frei von Lizenzkosten und AD-Integration können beliebig viele Benutzer mit jeweils eigenen Einstellungen getrennt voneinander arbeiten.

Auf Basis von Debian-Linux13 läuft als grafische Oberfläche GNOME14. Von Guacamole aus ist diese über das RDP-Protokoll15 erreichbar. Die Zugangsdaten sind nicht einsehbar. In Remmina16 können die internen Verbindungen zu Applikationsservern oder Produktionssystemen für den jeweiligen Benutzer hinterlegt werden. Ein Firefox erlaubt den Zugriff auf Intranetseiten.

Das Ganze sieht komplizierter aus, als es ist. Meist werden in einer bestehenden Infrastruktur nur 2-3 zusätzliche virtuelle Maschinen benötigt, die an einem Tag aufgesetzt und mit Ansible17 zentral verwaltet werden.

Datentransfer

Für den Datenaustausch hat sich in der Praxis der Weg über einen Austauschordner in der eigenen Nextcloud18 bewährt, die oft “nebenan” als virtuelle Maschine auf dem gleichen Proxmox-Hypervisor19 läuft.

Wer bislang mit dem Teamviewer-Dateitransfer arbeiten musste, für den ist eine Nextcloud ein Komfortgewinn. Einfaches Drag & Drop im Browserfenster reicht zum Upload einer Datei aus. Mit der eigenen Nextcloud kann per Federation20 der Austauschordner direkt auf einem Rechner synchron gehalten werden. Wichtiger ist die Möglichkeit, Unterordner anzulegen und Strukturen abzubilden. Die zahlreichen kollaborativen Möglichkeiten einer Nextcloud kommen als Bonus für die Kommunikation auf Projektebene hinzu.

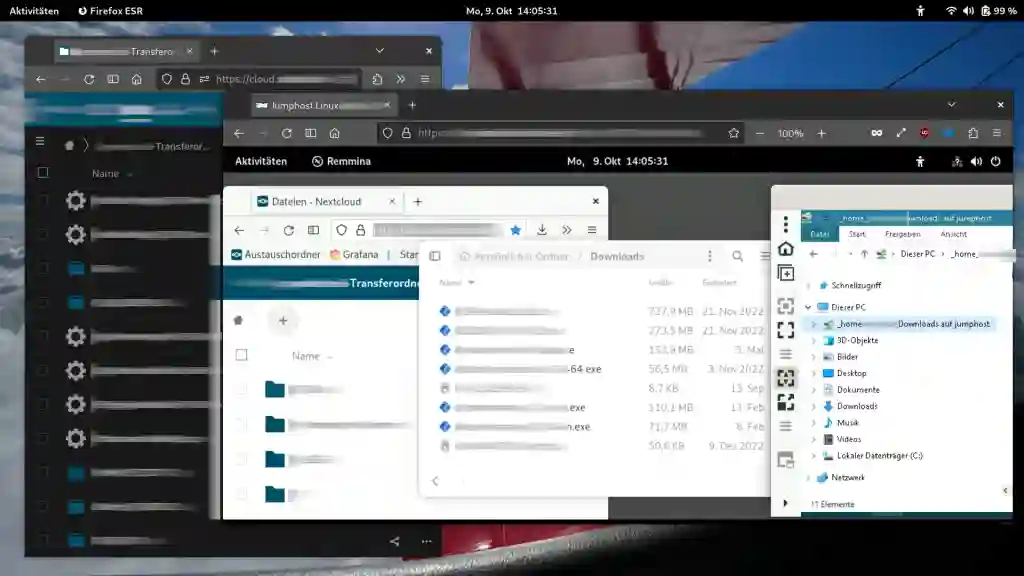

Der folgende Screenshot veranschaulicht den Weg sehr gut und ist von links nach rechts zu “lesen”. Daten und Programme werden auf der einen Seite hoch- und auf dem Linux-Terminalserver wieder heruntergeladen. Über die RDP-Laufwerksfreigabe wird der Download-Ordner einfach auf den Windows-Applikationsserver “durchgeschleift”, der keine dauerhafte Internetverbindung mehr benötigt und komplett “offline” gehalten werden kann. Ein zusätzlicher Sicherheitsgewinn gegenüber Teamviewer & Co Fernsteuerungen.

Gefühlte vs. geführte Sicherheit

25 Jahre IT-Projekterfahrung sind nicht spurlos an mir vorbei gezogen. Von schmerzfreien Technikern, die mit den Worten “Ich brauche Internet” ihre Notebooks in Server- und Management-VLANs einhängen, bis hin zu Programmierern, die ungefragt unbekanntes Zeug aus dem Netz auf produktiven Kundenservern installieren, ist mir vieles begegnet. Die Weitergabe von Zugangsdaten in unverschlüsselten E-Mails, öffentlichen Chats oder als Excel-Tabelle auf SMB-Freigaben ist an der Tagesordnung. Und gefühlt sehe ich keine Verbesserung im Umgang mit anvertrauten Kundendaten.

Externe Dienstleister müssen an die Hand genommen werden.

Oft sind es die großen Systemhäuser und Softwareanbieter, die Sicherheit und Professionalität ausstrahlen. Eine kognitive Verzerrung21, die selten der Realität entspricht. Die dort Beschäftigten stehen am unteren Ende der IT-Nahrungskette. Oft nur einseitig für bestimmte Tätigkeiten oder Produkte qualifiziert. Fast immer unterbezahlt oder bis an die Grenzen ausgelastet. Hier IT-Sicherheit zu erwarten, ist realitätsfern. Das zeigen die regelmäßigen Meldungen22 über gehackte Systemhäuser.23 Ein weiterer Klassiker: Kaputte Prozesse zwischen IT-Abteilung, Buchhaltung und Controlling.24

Der Kreis schließt sich

Meine Zitatensammlung25 gibt einen Einblick in die Hindernisse, die bei Einführung eines Managementsystems auftreten. Auch wenn alle hier vorgestellten Softwarepakete frei und kostenlos sind: Veränderungen sind schwierig und eskalieren schnell. Schwache Admins ohne Rückgrat scheitern bei solchen nicht-technischen Problemen genauso wie ein schlecht beratenes Top-Management.

Hier schließt sich der Kreis und meine Arbeit beginnt. Als externer Dienstleister begegne ich allen Stakeholdern auf Augenhöhe, außerhalb gewachsener Strukturen und Befindlichkeiten. Und in aller Bescheidenheit darf ich behaupten: Bis heute ist keiner meiner aktiv betreuten Kunden von einer Ransomware dahingerafft worden.

In diesem Sinne,

Tomas Jakobs

https://blog.jakobs.systems/blog/guacomole-terminalserver/ ↩︎

https://blog.jakobs.systems/micro/20230928-quote-of-the-day/ ↩︎

https://blog.jakobs.systems/blog/20220604-hacker-hacken-hirne/ ↩︎

https://de.wikipedia.org/wiki/Zwei-Faktor-Authentisierung ↩︎

https://proxmox.com/de/proxmox-virtual-environment/uebersicht ↩︎

https://heise.de/news/Cyber-Angriff-auf-IT-Dienstleister-Materna-8155606.html ↩︎

https://bsi.bund.de/SharedDocs/Cybersicherheitswarnungen/DE/2021/2021-234002-1132.pdf ↩︎

https://blog.jakobs.systems/blog/20220215-baecker-metzger-hundefutter/ ↩︎