Hinweis: Dieser Artikel ist älter als 3 Jahre

Inhalte, Quelltexte oder Links können zwischenzeitlich überholt sein.

23. August 2020, 15:04Lesezeit: ca. 11 Min

Homeoffice Arbeitsplätze - Teil I

Blog-Serie in drei Teilen

Wie kann ein Homeoffice in einem Unternehmen sicher integriert werden? Und das bitte auch günstig, transparent und nachhaltig! Mit dieser Frage haben sich dank Corona-Lockdown einige beschäftigen dürfen.

Als externer Dienstleister stehe ich oft genug am Spielfeldrand und blicke hinein in die große Arena der Digitalisierung wo leider auch viel Schwarmdummheit1 und Flachsinn2 unterwegs sind und technische Schulden3 sowie Komplexität anhäufen.

Mit diesem Bild vor Augen beginne ich eine neue Blogserie und beschreibe, wie aus meiner Sicht der perfekte Homeoffice-Arbeitsplatz für kleine und mittelständische Unternehmen aussehen kann. Es gilt wie immer: Keine Lösung passt universal auf jeden Use-Case. Your milage may vary und selbstverständlich der Hinweis: Ich bin für genau diese Dinge käuflich.

Beginnen möchte ich mit den Basics was in der Informationssicherheit als Standard definiert ist. Orientierung gibt die VdS 10000 Informationssicherheitsmanagementsystem für kleine und mittlere Unternehmen4. Mit einem Exkurs in die Welt des Hackings zeige ich, warum es keine gute Idee ist, einen Windows Arbeitsplatz aus der internen Domäne in fremde Netze zu verpflanzen und mit VPN einzubinden. Zum Abschluss des ersten Teils zeige ich das Konzept eines mobilen Standortes.

Im zweite Teil arbeite ich mich thematisch an Terminalservern ab. Primär möchte ich zeigen, wie kostengünstig und auch kurzfristig alle Arbeitsplätze eines Unternehmens zu Homeoffice-Arbeitsplätzen werden können. Mit Mehr-Faktor-Authentifizierung, TLS-Verschlüsselung, zentralem Management und vor allem ohne irgendwelche Client-Software-Blackbox-Installationen auf den Endgeräten. Und weil der Einstieg in den Ausstieg von proprietärer Software über Terminalserver geht, zeige ich auch wie unkompliziert, kostengünstig und schnell ein Debian Linux-Terminalserver mit einer vollständigen Büroumgebung hochgezogen ist.

Im dritten und letzten Teil messen wir die Risiken und Folgen einer Maßnahme. Das klingt jetzt nicht sonderlich spannend und in Anbetracht der Themenfülle der vorhergehenden Punkte hört es sich auch nach wenig an. Ist es aber nicht. Ein Top-Management braucht leicht verdauliche Fakten und ein Netzwerkadmin klare Vorgaben und Regeln.

Wie immer, konstruktive Kritik, Anmerkungen und Diskussion erwünscht.

Was sagt das Informationssicherheitsmanagement?

Grundsätzlich MÜSSEN bei Homeoffice-Arbeitsplätzen Informationssicherheits-Richtlinien vom Unternehmen erarbeitet werden und zwar ausgehend und mit dem Commitment des Top-Managements5. Dieses muss die Richtlinien nicht nur freigeben sondern auch Sorge dafür tragen, dass jeder Mitarbeiter sie auch versteht. Das setzt eine Angemessenheit voraus, die zur jeweiligen Arbeitssituation passt. Eine Anweisung “Du musst Dateien AES 2566 verschlüsseln” wird niemand verstehen oder ausführen können.

Ohne Schulung und Sensibilisierung sollte niemand in ein Homeoffice geschickt und sich allein überlassen werden. Natürich wird niemand von sich aus zugeben, Defizite im Umgang mit seinem täglichen Handwerkszeug zu haben aber das ist ein anderes Thema.

Klare Erfolgs- oder Abbruchkriterien und zur Not auch Sanktionsmöglichkeit sollten auf jeden Fall parat liegen. Nicht jeder ist in der Lage aus dem Homeoffice zu arbeiten. Das ist ein Fakt und nichts Schlimmes. Es wird nur dann zum Problem, wenn es unberücksichtigt bleibt.

Homeoffice Arbeitsplätze werden als mobile IT-Systeme verstanden, die gegenüber Gefährdungen wie Diebstahl, unautorisiertem Zugriff oder Netzwerkübergänge (Heimnetz, Mobilfunknetz) besondere Schutzmaßnahmen7 über einen Basisschutz8 hinaus notwendig machen. Ein einfaches Ausreißen eines Rechners aus dem internen Netzwerk und ein VPN erfüllen diese Vorgaben gerade nicht. Es müssen zusätzlich Regelungen für Datensicherungen9 und Mehr-Faktor-Authentifizierungen10 für Fernzugänge gefunden werden.

Erfolgt eine Einwahl via VPN, also eine Kopplung mit dem Netzwerk der Organisation, muss diese netzwerktechnisch zusätzlich abgesichert werden11. Explizit werden IDS/IPS Systeme genannt und empfohlen. Und in einem segmentierten Firmennetzwerk reden wir selten nur von einem System, es sollten mehrere sein, mindestens eines in jeder logischen Entität oder Standort. Entgegen den allgemeinen Empfehlungen so mancher Fachhändler, die einem Kunden mit teuren Abo-Modellen von Fortinet, Sophos & Co auf Extra-Hardware mitten hinein in die digitale Abhängigkeit locken, rede ich von Open-Source IDS/IPS Systemen, die weder teuer noch aufwändig und vor allem auf Standard-Hardware zu betreiben sind.

Last but not least: Bei mobilen IT Systemen und bei zunehmenden Video- und Screensharing Tätigkeiten stellt sich mehr als zuvor die Frage: Was tun bei Verlust des Gerätes oder der Zugangsdaten? Wer informiert wen, wo müssen zeitnah Konten gesperrt werden?12. Was ich häufiger sehe: Copy & Paste während gemeinsamen Screensharing- oder Fernsteuerungen. Ob bekannt ist, dass Inhalte aus der Zwischenablage je nach verwendeter Software mit den Teilnehmern geteilt werden? Mir hat ein nettes kleines Tool, das jede Sekunde den Inhalt aus der Zwischenablage in eine Textdatei pollt schon manche hilfreiche Dienste geleistet.

Respekt bei allen, die bereits über entsprechende IS-Richtlinien vor Corona verfügten und diese auch ohne Diskussionen umsetzen konnten und vor allem resistent gegenüber dem Argument: “Außerordentliche Zeiten erfordern außerordentliche Maßnahmen” geblieben sind. Wer jedoch kein funktionierendes Informationssicherheitsmanagement hat und die Zeit des Lockdowns auch nicht als Initialzündung zum Aufbau eines solchen genutzt hat, der wird mit hoher Wahrscheinlichkeit zu jenen gehören, die Ihre Digitalisierung gerade mit Ankündigung und richtig viel Anlauf am verkacken sind. Die Preisfrage lautet nicht “ob” sondern “wann” es knallen wird.

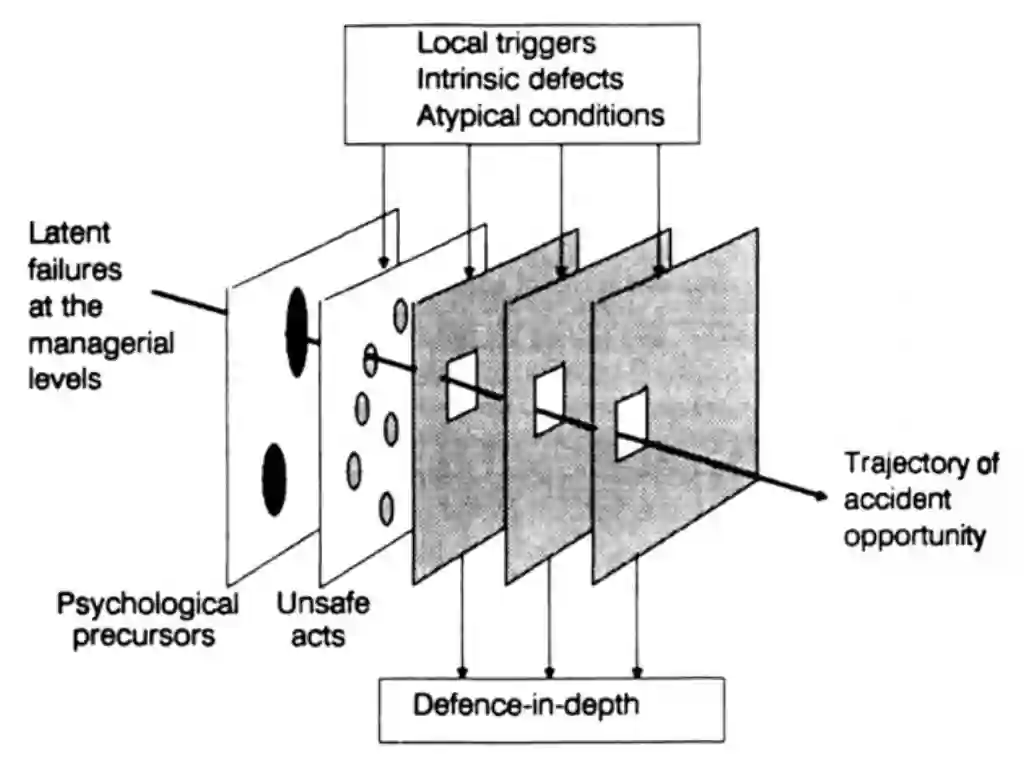

Als Sportpilot ziehe ich gerne den Vergleich zur Fliegerei. Auch da müssen Risiken und Gefahren abgewogen und im Umgang mit komplexer Technologie beherrscht werden. Wer einen Flug vorher nicht plant, Wetter und NOTAMs nicht einholt und auch sonst nie den Umgang mit Checklisten erlernt und als Konzept und Ausweg aus einem “Trajectory of accident opportunity”13 begriffen hat, der wird möglicherweise viele Jahre lang um den heimischen Platz herum fliegen können. In der ersten brenzligen Situation außerhalb seiner Komfortzone jedoch scheitern.

Ein böses Sprichwort in der Fliegerei besagt: “Die Luft reinigt sich von selbst”. Mir ist leider kein vergleichbares Sprichwort aus der Informationssicherheit bekannt.

Interner Windows-Rechner mit externer VPN-Einwahl

Der übliche Homeoffice-Arbeitsplatz besteht aus einem Windows-Notebook, vom firmeninternen Active-Directory (AD) verwaltet und mit einem VPN-Zugang zur Einwahl über das heimische WLAN ausgestattet. Diese Konstellation wirft folgende Probleme auf:

Private Netzwerke verfügen über kein angemessenes Schutzniveau. Die Bandbreite reicht von veralteten oder falsch konfigurierten Routern über bestehende Malware auf anderen Rechnern bis hin zu unbekannten Netzwerk Konfigurationsfehlern.

So betriebene Rechner sind “dual homed”14, sprich mit mehreren Interfaces in unterschiedlichen Netzen verbunden, meist mit dem privaten WLAN und dem Firmennetzwerk.

Die Sicherheit des Gesamtnetzes ist abhängig von der Sicherheit des schwächsten Gliedes. Jedes dual homed Gerät wird zum bevorzugten Angriffsziel, da es in der Regel leichter zugänglich und schlechter geschützt ist als die extra gehärteten und kontrollierten Netzwerkübergangspunkte.

Zuletzt ein häufig vergessener rechtlicher Aspekt bei Verwendung von Microsoft Windows, die nicht den Programmversionen “Enterprise” oder “Professional” entsprechen: Wer eine Windows Home gewerblich einsetzt, der begeht einen Lizenzverstoß und somit einen Rechtsbruch.

Exkurs: WLAN-Hacking

An dieser Stelle ein kurzer Ausflug in die Welt des Pentestings und WLAN-Hackings. Neben dem Know-How reicht prinzipiell nur ein wenig Bastelgeschick zum Erstellen eines WLAN-Sniffers. Ich bin faul und nutze ein fertiges Pineapple15 und habe den Vorteil damit viele Funktionen automatisieren zu können und schöne Übersichten zu erhalten.

DIe Vorgehensweise ist immer gleich:

- Ermitteln des Zielgerätes aus der Menge funkender Geräte

- Aufzeichnen und Untersuchen aller von diesem Gerät gesuchten WLAN/MAC-Addressen

- Spoofen eines dem Gerät bekannten WLAN mit einem RogueAP16

- Deauth-Angriff17 zum Trennen und Neuverbinden mit dem eigenen RogueAP

An dieser Stelle ein Disclaimer: Deauth-Angriffe stellen strafrechtlich einen Hackerangriff dar und sind darüber hinaus von der Bundesnetzagentur untersagt18. Diese dürfen nur im eigenen Netz und Gerät und unter Laborbedingungen mit schwachen Sendeleistungen ausgeführt werden. Eleganter ist es, einen RogueAP an unerwarteten Orten mit der SSID/MAC des Heimnetzes aufzustellen und einfach zu warten bis sich ein Notebook automatisch verbindet.

Lustigerweise ist ein solcher idealer Ort das Büro in der Firma und zwar genau dann, wenn dort ein Notebook mit Kabel in das Firmennetzwerk eingestöpselt wird, das WLAN dabei aber eingeschaltet bleibt. Da rächt es sich, dass Windows keine Netzwerkprofile oder up/down Regeln kennt. Mit dem bekannten Heimnetz wird sich ohne Nachfrage verbunden.

Einen so positionierten RogueAP (ironischerweise in einem Pistolen-Waffenkoffer) kann ich tagelang betreiben. Sobald der Zielrechner “am Haken” hängt, erhalte ich als frischgebackener Man-in-the-Middle19 eine kurze Email-Benachrichtigung. Das ist der aufwändigere Part.

Über den Rechner in das Firmennetzwerk

Zur Übernahme eines Rechners werden lokale Administrationsrechte benötigt. Leider werden diese immer noch viel zu leichtfertig vergeben. Der Grund muß nicht immer alte Software sein. Moderne, bunte und farbige Gaming-Mäuse oder Tastaturen20 können aus der Ferne bereits untrügliches Erkennungszeichen dafür sein, dass jemand möglicherweise mit lokalen Adminrechten arbeitet. In der Regel sind es dann auch meist Power-User oder solche, die als besonders fortgeschritten, trendy oder erfahren gelten.

Nicht wirklich komplizierter wird es, wenn es lokale Adminrechte noch zu erlangen gilt. Dazu bedarf es meist einer Schwachstelle zur Priviledge Escalation21. Fahrlässige Administratoren sind ebenfalls willkommen wenn Passwörter im Klartext an verschiedenen Orten im System hinterlegt sind. Die Möglichkeiten sind auf verwalteten Domänenrechnern vielfältiger da ein privates Gerät in der Regel keine Dienstkonten, Anmelde- oder Updateskripte, Remote-Datensicherungen, Zeiterfassungen, Monitoring oder Inventarisierung hat.

Es gibt genügend Youtube-Videos22 und Internet-Anleitungen23, die eine Übernahme eines Windows-Rechners viel besser erklären können. Nicht jedes Tool passt auf Anhieb auf das jeweilige Ziel.

Als Fakt bleibt festzuhalten: Einmal auf einem Windows-Arbeitsplatz, das zugleich Domänenmitglied eines Firmennetzes ist, und das Spiel ist gelaufen. Vergleichbar mit einem 5:1 in der 85. Spielminute in einem Fußball-Länderspiel: Debug-Privilegien einholen, mimikatz24 ausführen und Kennwörter im Klartext auslesen.

Ein schwacher Trost: Damit ist das Spiel noch nicht ganz vorbei. Bonusmeilen gibt es erst mit dem Kerberos TGT User25 und dem “golden Ticket”. Das ist der Todesstoß einer jeder AD Infrastruktur. Ab da hilft nur Neuinstallation aller Server und Arbeitsplätze.

Leider genau das, was Betroffene immer wieder und wieder und wieder machen in der Hoffnung, dass sich was ändert. Vaas Montenegro lässt grüßen26. Weiterer Fun-Fact: Die Tools mimikatz und kekeo sind eigentlich nur “side-projects” von Benjamin Delphy, dem Entwickler dahinter, der ursprünglich nur etwas C und Microsoft Windows kennen lernen wollte27.

Zurück zu unserem Homeoffice Rechner. Office-Dokumente in Email-Anlagen vertraut niemand mehr. Dem vermeintlich sicheren Heimnetzwerk jedoch umso mehr. Bereitwillig werden SMB Netzwerklaufwerke und Druckerfreigaben geteilt und Firmenadmins nehmen an, eine vertrauenswürdige Umgebung für Ihr VPN vorzufinden. Eine Zeile netsh reicht für eine Netzwerkbrücke28 aus.

Sicherungsmaßnahmen

Für mich persönlich ist Windows als Betriebssystem strukturell kaputt und nur isoliert ohne direkte Internetverbindung sicher zu betreiben. Damit werden auch etwaige datenschutzrechtlichen Fragen abschließend beantwortet. Diese Radikalität ist natürlich selten praktikabel und die Situation ist nicht ganz so hoffnungslos, wie sie jetzt erscheinen mag.

Ein Application-Whitelisting zum Beispiel ist seit Windows XP Bestandteil in jedem Windows, unabhängig davon ob Domänenmitglied oder nicht. In einem AD verwaltet und ausgerollt nennt es sich Software-Restriction-Policy29. Das würde zum Beispiel ein Ausführen von mimikatz und anderen Tools unterbinden.

Eine weitere Möglichkeit ist es auf WLAN komplett zu verzichten und ein Homeoffice nur über sicher verkabelte und kontrollierte Endpunkte einzurichten die erst Ihrerseits mit einem Fremdnetz verbunden sind.

Konzept des mobilen Standortes

Auf die Idee brachte mich das Szenario eines Kunden aus der Baubranche. Für größere Baustellen wurde Vor-Ort ein Netzwerk mit drei Segmenten benötigt. Neben den eigenen Bauleitern des Kunden sollten auch fremde Projektbeteiligte Zugriff in das Internet erhalten, natürlich drahtlos. Und wie selbstverständlich sollte neben POE Webcams auch gemeinsame Drucker/Scanner mitsamt SMB-Netzwerkfreigabe für Scanordner hinzukommen. Alles Potential für heftige Security-Alpträume in einer Umgebung, die bestenfalls als “rau” zu bezeichnen ist. Begleitender Faktor zur Steigerung der allgemeinen Ungemütlichkeit war noch die Wirkung von Metall-Baucontainern und allerlei Heavymetal Baugerät in der Umgebung auf Mobilfunk- und WLAN-Signale30. Eine robuste, flexible und zugleich in der Handhabung simple Lösung (“das rote Kabel hier, das grüne Kabel dorthin”) musste gefunden werden, die Baustellen-Box:

Ein vollständiges Netzwerk bestehend aus LTE-Fritzbox, 8-Port POE Switch, einer ipfire.org31 Firewall und einigen weiteren Extras. Sicher aufbewahrt in einem abschliessbaren 10", 6 HE Netzwerkschrank aus Metall. Die Gegenstelle im Unternehmen besteht ebenfalls aus einer ipfire und ermöglicht mit Firewall- und Routingregeln den feingranularen Zugriff auf ausgewählte Ressourcen. Auf beiden Seiten voneinander unabhängig laufen zwei IDS/IPS32 mit SNORT und melden bzw. sperren verdächtige Pings, Netzwerk- oder Portscans.

Mein eigenes Homeoffice

Eine solche Box steht auch in meinem Homeoffice. Ein schönes Detail: Der 10" Netzwerkschrank des sauerländischen Herstellers passt wie angegossen in ein IKEA KALLAX/EXPEDIT Regal.

Abweichend von der zuvor vorgestellten Baustellen-Box nutze ich andere Innereien in Gestalt einer Managed-Switch und einer höherwertigen Firewall mit 4x Gigabit Interfaces. Das Prinzip bleibt aber gleich: Nur das sichere, fest verkabelte grüne Segment ist per VPN mit meinem Büro verbunden. Die Radios der verbundenen Geräte bleiben ausgeschaltet.

Mit Switch, Steckdosenleiste und Einlegeboden liegt so ein kleines Schränkchen preislich um die 150-200,- EUR. Ein Barebone für die ipfire.org gibt es ebenfalls in dieser Preisklasse. Hinzu kommen Zeit für Planung, Montage und Einrichtung. Alles zusammen ein Bruchteil der Kosten und Schäden, die im worst-case drohen.

Der größte Vorteil: Solange ausschließlich Standard-Hardware und freie Open-Source Software verwendet werden, bleibt man unabhängig von der Preis- und Produktpolitik großer Tech-Konzerne mit Ihren eigenen Vorstellungen von Lebenszyklen, IT-Sicherheit und Datenschutz.

Das verstehe ich unter einer nachhaltigen, flexiblen und langfristigen Digitalisierung.

https://www.campus.de/e-books/wirtschaft-gesellschaft/wirtschaft/schwarmdumm-9794.html ↩︎

https://www.campus.de/buecher-campus-verlag/wirtschaft-gesellschaft/wirtschaft/flachsinn-10854.html ↩︎

VdS 10000, 6.1 sowie 6.4 ↩︎

https://de.wikipedia.org/wiki/Advanced_Encryption_Standard ↩︎

VdS 10000, 10.4 “Zusätzliche Maßnahmen für mobile IT-Systeme” ↩︎

VdS 10000, 10.3 “Basisschutz von IT Systemen” ↩︎

VdS 10000, 16.5.4 “Datensicherung mobiler IT-Systeme” ↩︎

VdS 10000, 11.4.3 “Fernzugang” ↩︎

VdS 10000, 11.4.4 “Netzwerkkopplung” ↩︎

VdS 10000, 10.4.3 “Verlust” ↩︎

James Reason, “Human Error”, 20th printing 2009, Cambridge University Press, Seite 208 ↩︎

https://www.elektronik-kompendium.de/sites/net/2109171.htm ↩︎

https://www.golem.de/news/bundesnetzagentur-nutzung-von-deauthern-ist-nicht-zulaessig-2001-145911.html ↩︎

https://insider.razer.com/index.php?threads/every-time-i-start-cortex-it-asks-for-admin-permissions.54669/ ↩︎

🚫 https://www.christophertruncer.com/golden-ticket-generation/ ↩︎

https://www.wired.com/story/how-mimikatz-became-go-to-hacker-tool/ ↩︎

https://docs.microsoft.com/en-us/windows-server/networking/technologies/netsh/netsh ↩︎

https://docs.microsoft.com/de-de/windows/security/threat-protection/windows-defender-application-control/applocker/using-software-restriction-policies-and-applocker-policies ↩︎