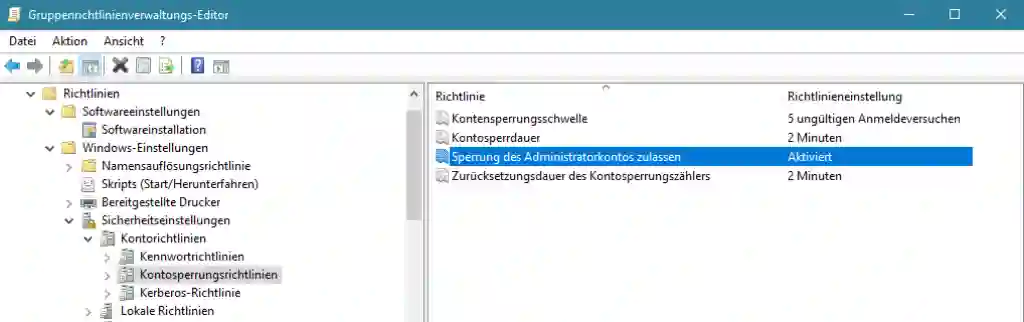

Vor einem Jahr hat Microsoft rückwirkend bis Windows 2008 Server KB50202821 veröffentlicht, das einen Lockout auch für lokale administrative Konten ermöglicht. Bis dahin war es ein bekanntes Phänomen, dass AD Gruppenrichtlinien dieses nicht verhindert haben.

Umso erstaunlicher ist es, dass diese Policy ein Jahr nach Erscheinen in zumindest den mir bekannten Windows-Adminkreisen kaum bekannt, geschweige denn aktiviert ist. Selbstredend gehe ich davon aus, dass die zugehörigen Sperrzeiten gesetzt sind.

Das Problem mit Windows grundsätzlich sind weniger die Kennwörter. Es sind die NTLM-Hashes, die in “Pass-the-Hash” Angriffen2 zu Rechteausweitungen führen. Die bessere Fragen, die sich jeder Verantwortliche stellen muß:

- Warum überhaupt lokale Konten auf verwalteten Geräten?

- Warum müssen diese (lokale) Administratorrechte haben?

Meist sind es vergammelte Anwendungen oder bescheidene Prozesse, die zu lokalen Adminkonten oder schlimmer: Zu lokalen Adminkonten mit einheitlichen Passwörtern führen. Doch selbst für diese renitent-schwerwiegenden Fälle findet sich eine Lösung: LAPS3

Ich befürchte nur, LAPS ist noch weniger bekannt als KB5020282.

In diesem Sinne,

Euer Tomas Jakobs